Hauptbereich

PKI – Was ist Public Key Infrastructure?

Was ist eine Public Key Infrastructure (PKI)? Die Basis für SSL/TLS-Zertifikate, digitale Signaturen und mehr – für digitale Sicherheit und Effizienz in Unternehmen

Zusammenfassung

PKI basiert auf asymmetrischen kryptographischen Verfahren, das heisst es wird jeweils ein Schlüsselpaar bestehend aus Private Key und Public Key verwendet. Neben der eigentlichen Verschlüsselung wird die Technologie auch für die Authentisierung und die Signatur von Dokumenten und Daten angewendet. Die Umsetzung erfolgt mittels hierarchisch aufgebauter Strukturen. Zertifikate, welche von den "Certification Authorities" ausgestellt werden, binden eine registrierte Identität an einen Public Key. Zertifikate haben eine Gültigkeitsdauer, lassen sich aber auch vor Ablauf sperren. Gesetze und Standards geben die Anforderung an PKI vor, zum Beispiel für die Verwendung von Zertifikaten im Internet für die Absicherung von Webservern (SSL/TLS) oder des E-Mail-Verkehrs (S/MIME) oder für digitale Signaturen und Identitäten.

PKI Infrastructure Definitionen

-

Vertraulichkeit bedeutet, dass eine Information nur für einen beschränkten Empfängerkreis vorgesehen ist.

-

Authentizität bedeutet Echtheit im Sinne von Ursprünglichkeit.

-

Integrität bedeutet Unversehrtheit, also dass Daten vor einer unbemerkten Veränderung geschützt sind.

-

Verbindlichkeit erfordert, dass kein unzulässiges Abstreiten durchgeführter Handlungen (z.B. eines Vertragsabschlusses) möglich ist. Elektronische Signaturen sind Mittel, mit denen Verbindlichkeit geschaffen werden kann.

Symmetrische und asymmetrische Verschlüsselung

Verschlüsselung dient dazu, eine Kommunikation (oder allgemein: Daten) vor dem Abhören zu schützen, also die Vertraulichkeit sicherzustellen.

Das klassische Verfahren ist die "symmetrische" Verschlüsselung. Dabei wird jeweils ein Schlüssel, d.h. ein Geheimnis verwendet, welches allen Kommunikationspartnern bekannt ist. Dieses Geheimnis muss darum vorgängig zwischen diesen Partnern ausgetauscht werden. Symmetrische Verschlüsselungs-Verfahren sind seit Jahrtausenden in Verwendung. Bekannte Beispiele aus der Zeit der Antike sind die Caesar-Chiffre oder die Skytale der Spartaner, weitere Beispiele gehen auf das alte Reich der Ägypter oder Mesopotamien zurück. Es handelt sich also um ein uraltes Verfahren.

Beispiel Caesar-Chiffre

Hier wird jeder Buchstabe einer Nachricht durch den übernächsten Buchstaben im Alphabet ersetzt. Man spricht von einer "Substitution". Beispiel: Aus dem Wort "CAESAR" wird „FDHVDU“.

Beispiel Skytale

Die Skytale ist ein Holzstab mit einem normierten Durchmesser. Um diese wurde ein Leder- oder Pergamentstreifen gewickelt, auf den die geheime Nachricht notiert wurde. Dieses Band wurde abgewickelt und ohne Stab transportiert. Das Band enthielt so eine scheinbar willkürliche Abfolge von Buchstaben. Da der Empfänger der Nachricht einer Skytale mit demselben Umfang wie der Sender besass, wurde die Nachricht durch Aufwickeln auf dessen Skytale wieder lesbar. Man spricht hier auch von "Transposition".

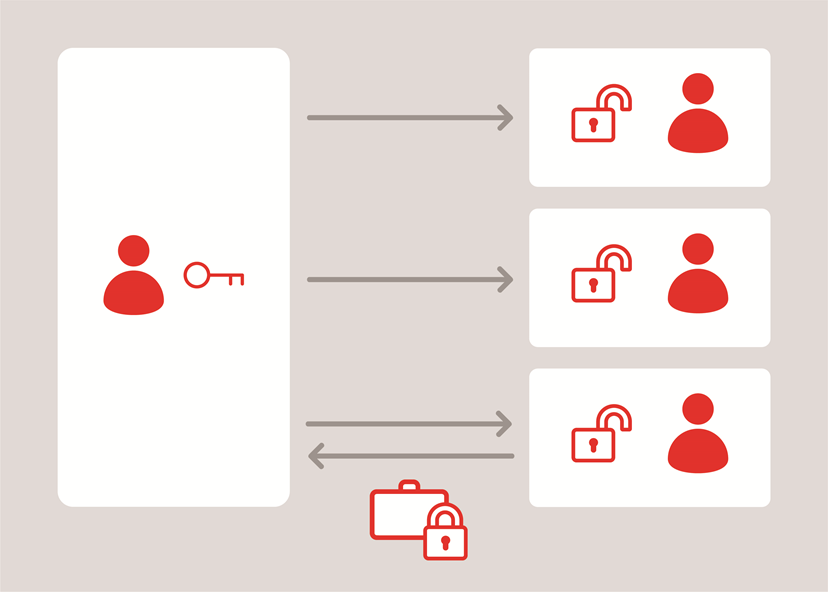

Bei der "asymmetrischen" Verschlüsselung wird nicht ein gemeinsames Geheimnis, sondern ein Schlüssel-Paar verwendet. Dieses besteht aus dem "privaten" Schlüssel und dem daraus abgeleiteten "öffentlichen" Schlüssel ("Public Key"). Der öffentliche Schlüssel heisst so, weil er allgemein einsichtbar publiziert werden kann. Mit dem öffentlichen Schlüssel können Daten verschlüsselt werden. Der private Schlüssel ("Private Key") muss, wie es der Name sagt, geheim gehalten werden. Mit dem privaten Schlüssel werden die Daten entschlüsselt, welche mit dem öffentlichen Schlüssel codiert wurden.

Die ersten asymmetrischen Verfahren wurden in den 1970er Jahren entwickelt und wurden von Beginn weg mit Computern verwendet. Der Austausch öffentlicher Schlüssel kann ad-hoc geschehen, auch zwischen Teilnehmern bzw. Parteien, welche sich nicht kennen und keine Schlüssel vorgängig ausgetauscht haben. Diese Methode ist also prädestiniert für offene Benutzergruppen, die im Internet interagieren.

Public-Key-Verfahren

Asymmetrische bzw. Public-Key-basierte Verfahren fussen auf mathematischen Operationen, welche in einer Richtung relativ einfach berechnet werden können, während die Umkehrung aber derart hohen Rechenaufwand generiert, dass sie in der Praxis unmöglich durchzuführen ist. Man spricht dabei auch von "Falltür-" oder "Einweg-Funktionen".

RSA

Das am weitesten verbreitete und bekannteste asymmetrische Verfahren ist das RSA-Verfahren. RSA steht für "Rivest, Shamir, Adlman", es handelt sich um die Namen der Erfinder dieses Verfahrens. Die Einweg-Funktionalität des RSA-Verfahrens basiert darauf, dass zwei Primzahlen einfach miteinander multipliziert werden können. Wer nur das Produkt, also Ergebnis der Multiplikation kennt, hat grossen Aufwand, diese Zahl wieder in die beiden Primzahl-Faktoren zu zerlegen. Sind die Zahlen genügend gross gewählt, ist diese "Faktorisierung" unmöglich. Aus den beiden Primzahlen wird der Private Key abgeleitet, aus dem Produkt der Public Key.

PKI in der Praxis: Digitale Signatur oder Identitätsnachweis

Wie oben beschrieben, funktioniert die Verschlüsselung mit dem Public Key und der Entschlüsselung mit dem Private Key. Das Verfahren kann auch umgekehrt angewendet werden, das heisst der Halter des Private Keys "verschlüsselt" Daten mit diesem. Da niemand anderer Zugriff auf diesen hat, kann diese Aktion klar dem Halter zugeordnet werden, und diese "Verschlüsselung" kann mit dem Public Key überprüft werden. Dieses Verfahren wird digitale Signatur genannt. Es eröffnet weitere Anwendungsmöglichkeiten:

- Fälschungssichere elektronische Signatur von Dokumenten oder von Daten allgemein. Diese kann z.B. analog der eigenhändigen Unterschrift erfolgen oder als "Besiegelung" durch eine Organisation.

- Authentisierung, also der Beweis, dass jemand derjenige ist, der er behauptet zu sein (analog zum Vorweisen eines Identitätsdokuments in der physischen Welt).

- Fälschungssichere elektronische Signatur von Dokumenten oder von Daten allgemein. Diese kann z.B. analog der eigenhändigen Unterschrift erfolgen oder als "Besiegelung" durch eine Organisation.

- Authentisierung, also der Beweis, dass jemand derjenige ist, der er behauptet zu sein (analog zum Vorweisen eines Identitätsdokuments in der physischen Welt).

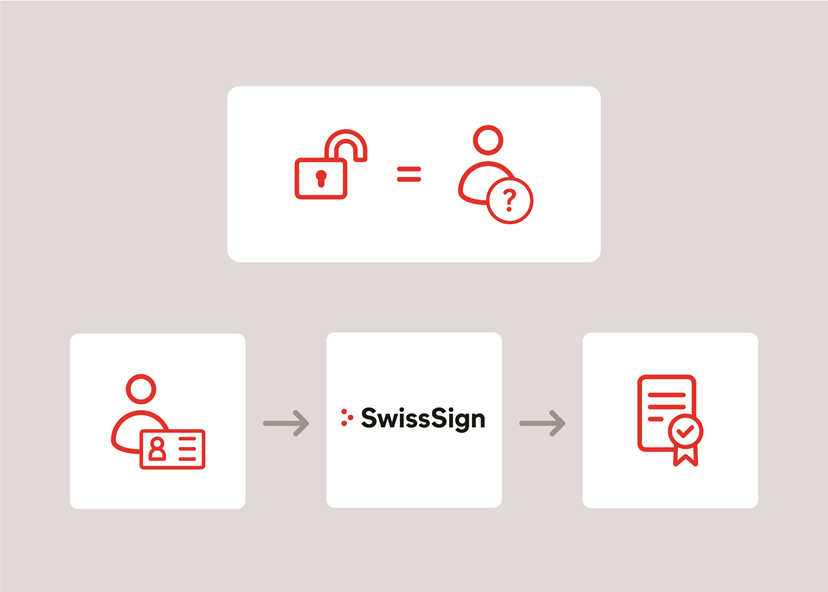

PKI in der Praxis: Zertifikate, die registrierte Bindung eines Public Key an eine Identität

Die obigen Ausführungen haben sich mit den technischen, kryptografischen Grundlagen befasst. Noch unbeantwortet ist die Frage, wie sichergestellt wird, wem ein Schlüsselpaar gehört. Hier kommen Public-Key-Zertifikate ins Spiel. Sie werden von einem vertrauenswürdigen Dritten, einer sogenannten "Trusted Third Party", ausgestellt und binden einen Public Key an eine Identität, also an den Halter des zugehörigen Private Key. Bei diesem Halter kann es sich um eine Person, um eine Organisation, eine technische Adresse oder eine Maschine bzw. ein Gerät handeln.

Als technischer Standard für das Format dieser Zertifikate hat sich "X.509" durchgesetzt. Der X.509-Standard wird von der Internationalen Organisation für Normung ISO zusammen mit der Internationale Fernmeldeunion ITU (beide in Genf ansässig) gepflegt.

Die Identität muss sauber registriert werden

Die Identität im Zertifikat muss immer korrekt und in nachvollziehbarer Weise überprüft und registriert werden. Brandneue kryptographische und technische Errungenschaften sind zu nichts nütze, wenn die Registrierungsprozesse ausgetrickst werden können. Die saubere Registrierung oder "Validierung" ist also mindestens so wichtig wie die technischen Kontrollen und es muss entsprechender Aufwand betrieben werden. Es handelt sich hierbei keineswegs um unnötige Bürokratie und Schikane.

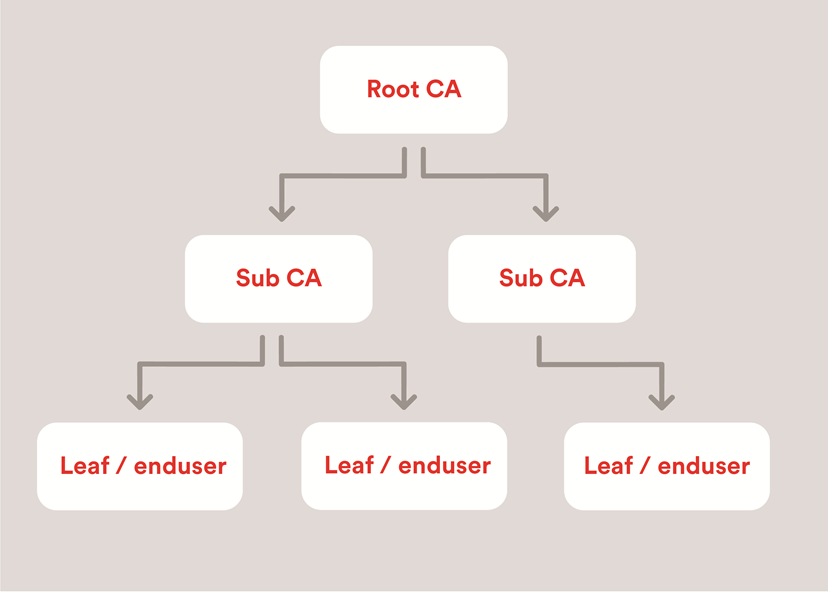

PKI Hierarchie: Certification Authority

Eine PKI für X.509-Zertifikate ist streng hierarchisch aufgebaut. Es handelt sich um einen "Baum" im Sinne der Informatik bzw. der Graphentheorie. Dabei gibt es eine Wurzel bzw. "Root" als höchstes Element, die untersten Elemente sind die Blätter des Baumes bzw. die "Leafs". Bei einer Stelle, die Zertifikate ausstellt, handelt es sich um eine "Certification Authority", auch "Certificate Authority" genannt, abgekürzt CA.

Die Root CA stellt nur wenige Zertifikate für die untergeordneten "Sub CAs" aus. Diese wiederum stellen die Leaf-Zertifikate aus, sie werden deshalb auch "Issuing CAs" genannt. Die Leaf-Zertifikate werden typischerweise von Endbenutzern, also von Kunden der CA genutzt.

Zwischen den einzelnen Elementen bzw. Organisationen bestehen Vertrauensbeziehungen, die ausstellende CA hat wie weiter oben beschrieben die Zugehörigkeit der Identität zum Zertifikat überprüft - technisch setzt die CA diese Vertrauensbeziehung um, indem sie die Zertifikatsdaten digital signiert. Die Root-Zertifikate sind üblicherweise in einem "Rootstore" eingetragen. Ein Rootstore ist eine Datenbank vertrauenswürdiger Root-Zertifikate. Rootstores werden nach vorgegebenen Regeln vorbefüllt und in Betriebssystemen, Browsern oder E-Mail-Clients ausgeliefert. Dank der dargelegten Vertrauensbeziehungen und deren Verkettung ("Transitivität") erlaubt dieses Konzept, dass wenn eine Root-CA vertrauenswürdig ist, auch Millionen von darunter ausgestellten Endbenutzer-Zertifikaten vertraut werden kann.

Gültigkeit der X.509-Zertifikate

Alle Zertifikate haben eine bestimmte zeitliche Gültigkeit, also einen Gültigkeits-Anfang und ein Gültigkeits-Ende. Es kann aber vorkommen, dass schon vor dem ursprünglich bestimmten Ende der Gültigkeit ein Zertifikat nicht mehr verwendet werden darf. Gründe dafür können zum Beispiel sein, dass die Angaben zur Identität nicht mehr stimmen, dass das Zertifikat bereits ersetzt wurde oder im schlimmsten Fall, dass der Private Key nicht mehr sicher ist. CA-Anbieter stellen deswegen Dienste zur Sperrung (auch "Revozierung") von Zertifikaten zur Verfügung.

Die zugehörigen Informationen zum Status der Zertifikate ("Gültig oder gesperrt?") werden von einer CA publiziert. Technisch sieht dies so aus, dass eine Liste gesperrter Zertifikate veröffentlicht wird, eine sogenannte "Certificate Revocation List" (CRL).

Eine weitere Methode zur Bekanntmachung des Gültigkeitsstatus ist das "Online Certificate Status Protocol" (OCSP), mit dem der Sperrstatus einzelner Zertifikate abgefragt wird. Dieses verliert aber, insbesondere bei SSL/TLS-Zertifikaten, an Bedeutung, da dieses in technischer Hinsicht komplex und störungsanfällig ist und weil Bedenken bezüglich Privatsphäre bestehen, insbesondere bei falscher Handhabung.

Verkürzung der Gültigkeitsdauern: Eine wachsende Herausforderung

Die Gültigkeitsdauern von öffentlichen SSL/TLS-Zertifikaten werden kontinuierlich verkürzt. Seit Juni 2024 beträgt die maximale Laufzeit nur noch 398 Tage. Bis 2029 sinken sie weiter auf nur noch 47 Tage. Diese Entwicklung stellt Unternehmen vor erhebliche operative Herausforderungen: Zertifikate müssen häufiger erneuert werden, das Risiko abgelaufener Zertifikate steigt, und der manuelle Verwaltungsaufwand nimmt deutlich zu. Ohne Automatisierung wird das Zertifikate-Management schnell zur zeitraubenden Belastung für IT-Teams. In unserem Blogbeitrag zu den verkürzten TLS-Laufzeiten erfahren Sie, was diese Änderungen konkret bedeuten und wie Sie sich darauf vorbereiten können. Eine effektive Lösung bietet ein Certificate Lifecycle Management (CLM), das die Erneuerung, Überwachung und Verwaltung Ihrer Zertifikate vollständig automatisiert – damit Ihre IT-Sicherheit gewährleistet bleibt, ohne zusätzlichen manuellen Aufwand.

Dafür brauchen Sie PKI Public Key Infrastructures

Unternehmen setzen PKI wie folgt ein, um von der Sicherheit der PKI zu profitieren und um ihre Prozesse zu beschleunigen - mit unseren Produkten bieten wir SwissSign jeweils eine optimale Lösung dafür.

SSL- bzw. TLS-Zertifikate (SSL: Secure Socket Layer, TLS: Transport Layer Security)

Wenn eine verschlüsselte Verbindung zu einem Webserver im Internet aufgebaut wird, muss sich dieser authentisieren. Dies ist notwendig: Eine Verbindung, die zwar verschlüsselt ist, aber mit dem falschen Server als Kommunikationspartner aufgebaut wird, ist nicht vertraulich. Dass der Public Key im Zertifikat auch für die Verschlüsselung genutzt wird, ist ebenfalls möglich, gilt aber nicht mehr als Best Practice. Die Verwendung von SSL/TLS ist Standard im modernen Internet-Browser.

Zu unserem Angebot an Zertifikaten

Secure E-Mail bzw. S/MIME

X.509-Zertifikate werden zur Absicherung von E-Mail-Verkehr im Internet genutzt. Der zugehörige technische Standard ist als S/MIME (Secure/Multipurpose Internet Mail Extensions) bekannt. Die Anwendungen sind:

-

S/MIME erlaubt E-Mail-Nachrichten zu signieren und somit die Authentizität des Absenders sicherzustellen. Im Zeitalter von Spam und Phishing-Mails ist eine solche Signatur ein wertvoller Beweis, dass eine E-Mail wirklich vom angeblichen Absender stammt.

-

Mit dem Zertifikat eines Halters einer E-Mail-Adresse kann eine Nachricht an ihn verschlüsselt werden, so dass nur dieser die E-Mail lesen kann.

Zu unserem Angebot an E-Mail-Zertifikaten

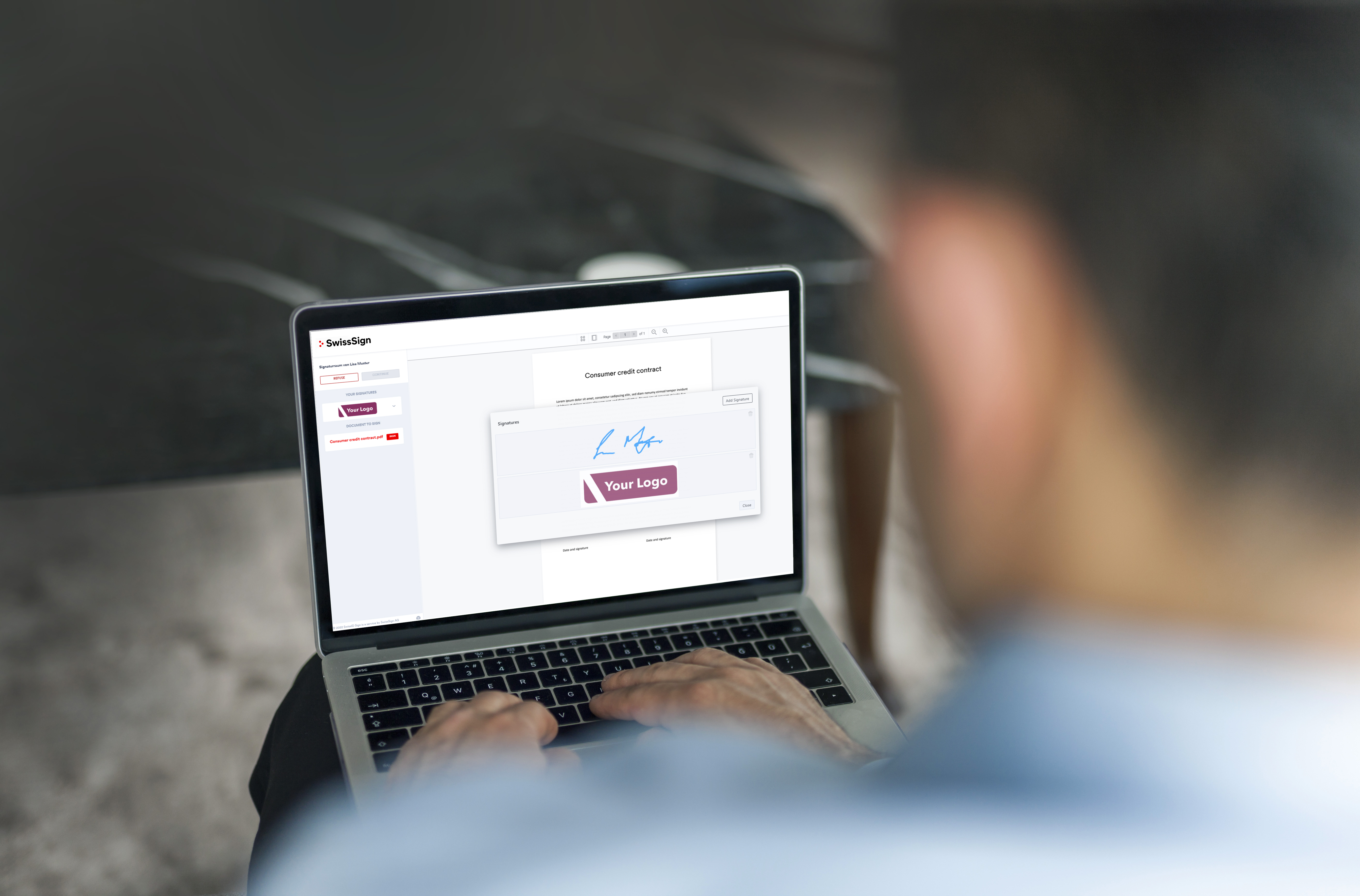

Dokument-Signatur durch Personen

Analog zur papierschriftlichen Unterschrift in der physischen Welt kann eine Person mittels elektronischer Signatur unter ein Dokument ihr Einverständnis geben. Die "Qualifizierte Elektronische Signatur" (QES) ist gesetzlich geregelt das Pendant zur eigenhändigen Unterschrift in der physischen Welt, andere Signaturtypen können aber je nach Anforderung oder Formvorschrift auch angewendet werden.

Zu unserem Angebot für digitale Signaturen

Elektronische Siegel als Absender einer Organisation

Einen besonderen Fall der elektronischen Signatur stellt das elektronische Siegel dar. Siegel sind Signaturen, welche im Namen einer Organisation oder einer juristischen Person angebracht werden. Siegel eignen sich insbesondere für automatisierte Anwendungen, die Rechnungen oder andere wichtige Geschäfts-Dokumente austauschen. Mittels des Siegels eines Kreditors kann z.B. bei einer Revision bewiesen werden, dass eine Rechnung von diesem stammt, sowie dass der Rechnungs-Betrag und der ausgewiesene Mehrwertsteuer-Betrag korrekt sind.

Zu unserem Angebot für digitale Signaturen

Internet of Things

Das "Internet of Things" (IoT), deutsch "Internet der Dinge" besteht aus physischen, typischerweise Sensor-bestückten Geräten, welche mit Online-Diensten kommunizieren. Als Beispiel dafür können Smart Home-Geräte genannt werden, etwa für "Smart Metering" zur Messung von Stromverbrauch oder -erzeugung. Zur sicheren Authentisierung sowohl der Geräte als auch der Online-Dienste kommen Zertifikate zum Einsatz.

Zu unserem Angebot an Geräte-Zertifikaten

Windows-PKI

Auch in einem Unternehmens-internen Windows-Netzwerk werden Zertifikate eingesetzt, welche im Microsoft Active Directory (AD) verwaltet werden. Eine solche Windows-PKI kann in-house betrieben werden oder als Cloud-Service bezogen werden.

Timestamping

Das Zeitstempeln elektronischer Dokumente hat zum Zweck, die Existenz eines elektronischen Dokuments zu einem bestimmten Zeitpunkt zu beweisen. Dazu betreibt der Dienstleister einen Service, der Anfragen entgegennimmt und Zeitbestätigungen bzw. -stempel zurückgibt. Zu beachten ist dabei, dass die Dokumente dem Dienst nicht bekannt gegeben werden müssen, die Übergabe eindeutiger Dokument-Identifikatoren (sogenannter "Hashes") ist ausreichend. Timestamping wird bei der Archivierung elektronischer Dokumente eingesetzt.

So werden PKI reguliert für maximales Vertrauen und Sicherheit

Die Vertrauenswürdigkeit einer CA und der von ihr ausgestellten Zertifikate steht und fällt mit ihrem Sicherheits-Niveau. Dieses muss umfassend, über alle Bereiche hinweg eingehalten werden. Diesbezüglich wie auch hinsichtlich dessen Auditierung existieren Gesetze und Normen, also Regelwerke bzw. Regularien, die die Anforderungen dafür vorgeben. Diese beinhalten:

- Die Governance, also das Steuerungs- und Regelungssystem der CA. Dieses umfasst technische und organisatorische Massnahmen zum Schutz des Betriebs, Aufsicht, Prozessmaturität und Haftungsregelungen.

- Die Stärke und Art der Registrierung (z.B. Beweis des Besitzes eines Domain-Namens, auf den ein SSL/TLS-Zertifikat ausgestellt wird durch den Antragsteller).

- Gegebenenfalls Vorgaben zum verwendeten kryptographischen Token, also zum Schutz des zum digitalen Zertifikat gehörenden privaten Schlüssels (z.B. Speicherung in zertifizierter Hardware).

Für uns bei SwissSign relevante Regulatoren und Regularien sind:

- CA/Browser Forum zur Regulierung von SSL/TLS- und E-Mail-Zertifikaten im Internet

- Richtlinien bzw. Policies der Browser-, E-Mail-Client- und Betriebssystem-Hersteller, also von Google, Microsoft, Apple und Mozilla

- Schweizerisches Bundesgesetz über Zertifizierungsdienste im Bereich der elektronischen Signatur und anderer Anwendungen digitaler Zertifikate "ZertES"

- EU-Verordnung über elektronische Identifizierung und Vertrauensdienste für elektronische Transaktionen im Binnenmarkt "eIDAS"

- Adobe Approved Trust List (AATL)

- PKI-spezifische Standards des Europäische Instituts für Telekommunikationsnormen (ETSI)

Des Weiteren muss SwissSign als Schweizer Anbieterin mit hundertprozentiger Datenhaltung in der Schweiz natürlich auch sämtliche nicht-PKI-spezifische Gesetzgebung in der Schweiz einhalten. Da SwissSign ausserdem gemäss der EU-Verordnung eIDAS zertifiziert ist und einen grossen Kundenstamm im EU-Raum aufgebaut hat, sind auch diverse EU-Regelungen relevant, neben der genannten eIDAS-Verordnung, z.B. auch die Datenschutz-Grundverordnung (DSGVO).

Zusammenfassung: Warum Unternehmen eine PKI nutzen

PKI bietet Unternehmen eine zuverlässige Möglichkeit, ihre Kommunikation und Prozesse digital abzusichern und zu beschleunigen. Für IT-Verantwortliche ist die Entscheidung für eine PKI eine Investition in die Zukunft – sie schafft Sicherheit, Effizienz und Vertrauen für alle digitalen Geschäftsprozesse.