Hauptbereich

Was ist TLS 1.3 – und was sind die Vorteile gegenüber der Version TLS 1.2?

Das Sicherheits-Protokoll "Transport Layer Security" (TLS) zur Verschlüsselung und zur Authentisierung von Kommunikation mit Web-Servern und seine Vorgänger wurde im Laufe der letzten dreissig Jahre wiederholt überarbeitet. Aktuell ist die Version 1.3 – wir erläutern, warum es lohnt, dieses zu unterstützen.

Als System-Administrator und Zertifikats-Verantwortlichen bringen Sie die SSL/TLS-Zertifikate Ihrer Organisation regelmässig auf den neusten Stand. Dazu nutzen Sie vielleicht auch die Möglichkeiten zur Automatisierung, d.h. Sie beziehen die Zertifikate über das standardisierte ACME-Protokoll oder über ein REST-basiertes Application Programming Interface (API). Dieser saubere Zertifikate-Haushalt ist unerlässlich, um Ihren Kunden und Stakeholdern ein ungetrübtes Nutzer-Erlebnis zu bieten.

Darüber hinaus lohnt es sich aber auch, den Webserver hinsichtlich der verwendeten Versionen des Transport Layer Security (TLS) Protokolls auf dem neusten Stand zu halten. TLS dient der Verschlüsselung der Kommunikation zwischen dem Client, also üblicherweise dem Browser und dem (Web-) Server. Veraltete Versionen dieses Verschlüsselungs-Protokolls stellen ein Sicherheitsrisiko dar. Ausserdem bietet die Verwendung der neusten TLS-Version 1.3 weitere Vorteile, insbesondere was die Latenz beim Verbindungsaufbau betrifft.

Zusammenfassung

TLS (Transport Layer Security) ist das moderne Standardprotokoll zur sicheren Kommunikation im Web – und mit Version 1.3 gibt es klare Vorteile gegenüber der Vorgängerversion TLS 1.2. Der wichtigste Unterschied: TLS 1.3 ist schneller. Dank eines vereinfachten Verbindungsaufbaus (nur ein statt zwei Roundtrips) sinkt die Latenz deutlich – das sorgt für schneller ladende Websites und ein besseres Nutzererlebnis. Zudem ist TLS 1.3 bereit für die Zukunft: Es unterstützt Post Quantum Cryptography (PQC), also Verschlüsselung, die selbst künftigen Angriffen mit Quantencomputern standhält. Darum ist es auch relevant für Ihre Compliance. Auch wenn TLS 1.2 unter bestimmten Bedingungen weiterhin als sicher gilt, empfiehlt SwissSign, TLS 1.3 zu unterstützen, um maximale Sicherheit und Performance zu gewährleisten.

Hintergrund: Was ist TLS und welche Standards sind aktuell?

Die Anfänge des TLS-Protokolls gehen zurück auf Forschungsarbeiten in den Achtzigerjahren und wurde in den Neunzigerjahren als Secure Socket Layer (SSL) für das Web spezifiziert und verwendet. Schliesslich wurde SSL von der Internet Engineering Task Force (IETF) unter dem Namen Transport Layer Security (TLS) weiterentwickelt und offiziell standardisiert.

Die Version TLS 1.2 wurde im Jahr 2008 als Standard publiziert. Dieser enthielt diverse Neuerungen bezüglich kryptografischer Algorithmen, welche bis heute Verwendung finden.

2018 wurde der Standard wiederum aktualisiert. Neben Anpassungen der Version 1.2 wurde damit auch die TLS-Version 1.3 eingeführt.

TLS in der Version 1.3 und die Vorgängerin 1.2 gelten als sicher und (nur) diese Versionen sollten für eine Kommunikation mit dem Browser vom Web-Server als Optionen angeboten werden. Version 1.2 allerdings nur mit den richtigen "Cipher Suiten", also den korrekten Kombinationen der verwendeten kryptografischen Algorithmen.

Die Vorgänger-Versionen SSL 1.0 – 3.0 sowie TLS 1.0 und TLS 1.1 hingegen sind unterdessen veraltet. Sie gelten als unsicher und werden in neuen Browser-Versionen nicht mehr unterstützt.

TLS 1.2 kann also immer noch sicher betrieben werden, wenn die Vorgaben für kryptografische Algorithmen beachtet werden.

Vorteile von TLS 1.3

Somit stellt sich die Frage: Warum soll man überhaupt die Version 1.3 unterstützen, wenn mit der Vorgänger-Version 1.2 eine genügend sichere Kommunikation auch möglich ist? Aufgrund des grösseren Alters ist diese Version weiter verbreitet, die Kompatibilität auch mit älterer Client-Software ist also gewährleistet. Warum also auch die neuere Version unterstützen?

Mit TLS 1.3 läuft die Verschlüsselung schneller ab

TLS 1.3 definiert den Handshake neu.

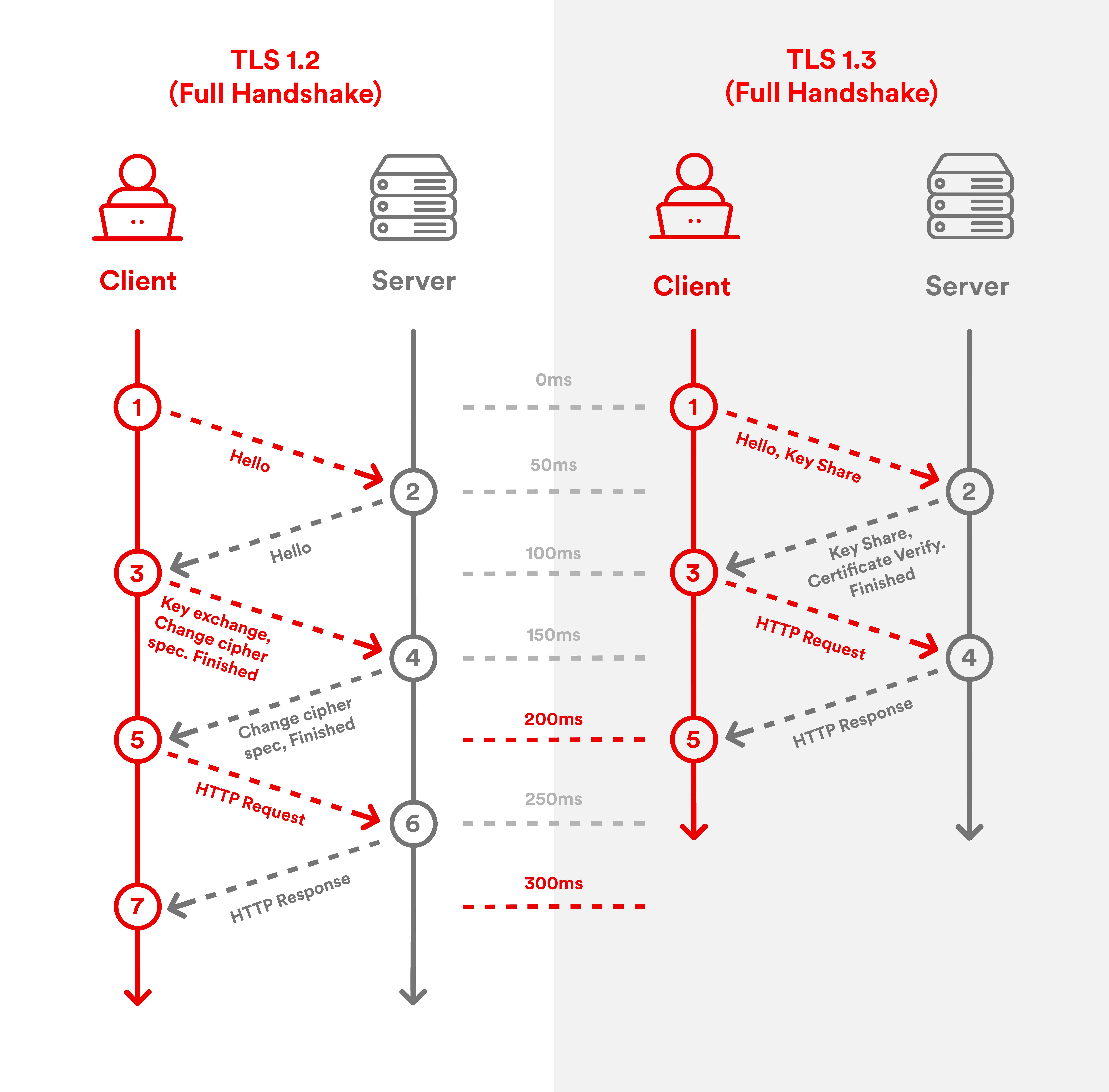

Im bisherigen Ansatz bei TLS 1.2 wurde zuerst eine initiale "Begrüssung" (genannt "ClientHello" und "ServerHello") durchgeführt, bevor Client und Server die kryptografischen Parameter austauschten, die Verschlüsselung aufbauten und dann die gewünschten Informationen fliessen konnten. In Summe wurden vier Nachrichten in Folge ausgetauscht, zwei Client-Anfragen und zwei Server-Antworten. Man spricht hier von zwei "Roundtrips".

Beim Handshake für TLS 1.3 wurde diese Abfolge gestrafft, hier schickt der Client die vom Server benötigten Informationen diesem in einer Nachricht und erhält wiederum vom Server nur eine Nachricht zurück. Es gibt also nur einen Roundtrip, die Anzahl der Schritte für den TLS-Verbindungsaufbau wurde damit halbiert. Diese Vereinfachung führt zu einer signifikanten Latenz-Reduktion oder anders gesagt zu einer Performance-Verbesserung – die Website lädt deutlich schneller. Davon profitieren die Website-Nutzer und auch Google rankt Websites besser, die schneller laden.

Die obigen Ausführungen behandeln den erstmaligen TLS-Verbindungsaufbau eines Clients mit einem Server. Wie aber sieht es bei der Wiederaufnahme einer TLS-Verbindung aus? Auch hier kann TLS 1.3, zusammen mit dem im Protokoll möglichen Feature "Zero Round Trip Time" (0-RTT) die Latenz reduzieren. Es sind zwar mehr als null Roundtrips für eine Wiederaufnahme der TLS-Verbindung nötig, gegenüber der herkömmlichen Methode kann aber immerhin ein Roundtrip eingespart werden.

Moderne, Quanten-resistente Verschlüsselung

Mit TLS 1.3 machen Sie ausserdem einen grossen Schritt voran für Ihre Datensicherheit. Die bisher in TLS verwendeten Verschlüsselungsverfahren sind gemäss heutigem Stand der Technologie sicher. Mit der Entwicklung des sogenannten Quanten-Computers besteht aber die Gefahr, dass mit heute aktueller Public-Key-Kryptografie verschlüsselte Kommunikation zukünftig von einem Angreifer entschlüsselt werden kann ("Store now, decrypt later"). Eine Verbindung, die heute genügend sicher ist, ist dies also morgen vielleicht nicht mehr.

Aus diesem Grund wurde ein neues Public-Key-Verschlüsselungs-Verfahren entwickelt, welches nicht mittels Quanten-Computer geknackt werden kann. Man spricht bei solchen Algorithmen und Schlüsseln von Quanten-resistenter Verschlüsselung oder "Post Quantum Cryptography" (PQC). Eine Erweiterung von TLS 1.3 erlaubt es also auch, neben herkömmlicher Public-Key-Verschlüsselung auch PQC-Verschlüsselung zu nutzen.

Hinweis: in modernen TLS-Verfahren wird das TLS-Zertifikat und der darin enthaltene Public Key nur für Authentisierung genutzt wird und nicht für die Verschlüsselung. PQC-Verschlüsselung ist also auch bei Verwendung von Zertifikaten möglich, die auf herkömmlicher Public-Key-Kryptografie beruhen.

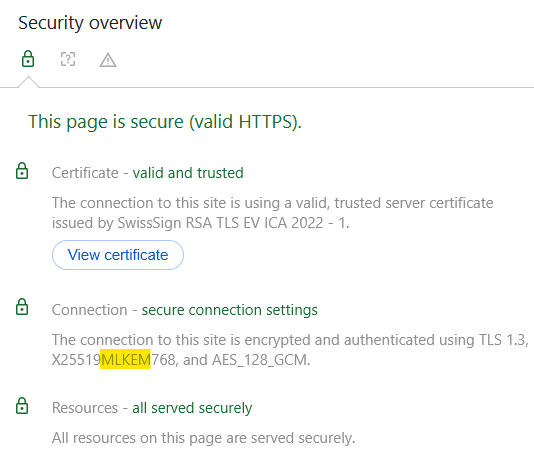

Wenn Sie diesen Blog auf dem Web-Server https://swisssign.com/ lesen und dafür einen modernen Browser nutzen, ist die Verbindung wahrscheinlich mit PQC-Verschlüsselung geschützt. Falls Sie zum Beispiel Google Chrome (Desktop-Version) nutzen, können Sie wie folgt nachprüfen, ob die Verbindung Quanten-resistent verschlüsselt ist: Drücken Sie Ctrl+Shift+I (bzw. Strg+Umschalt+I). Rechts im Browser öffnet sich ein Unter-Fenster, in welchem Sie den Reiter (Tab) "Privacy & Security" anwählen.

Neben den Informationen zum verwendeten SwissSign-TLS-Zertifikat finden Sie Angaben zur Verschlüsselung der Verbindung. Die Angabe zur Public-Key-Verschlüsselung "X25519MLKEM768" ist alles andere als eingängig, der Teil "MLKEM" bedeutet aber, dass Ihre Verbindung mit moderner, Quanten-resistenter Verschlüsselung geschützt ist und wohl auch in Zukunft von Unbefugten nicht mitgelesen werden kann. Die für die Verbindung verwendete TLS-Version wird auch angezeigt, mit der dargelegten Methode können Sie also auch überprüfen, ob die von Ihnen administrierten Webserver TLS 1.3 schon unterstützen.

Bild: Screenshot einer TLS-Verbindung mit "hybridem" Handshake, inklusive Quanten resistentem ML-KEM.

TLS 1.3 und Compliance – ein Thema für Auditoren

Die Nutzung aktueller Verschlüsselungsprotokolle wie TLS 1.3 ist nicht nur eine rein technische Empfehlung, sondern auch und insbesondere ein Thema für die IT-Sicherheitsprüfung und Audits. In vielen regulierten Branchen – etwa im Finanz- und Versicherungssektor, in der Verwaltung oder im Gesundheitswesen – gelten hohe Anforderungen an den Schutz von Daten in der Übertragung.

Standards wie ISO/IEC 27001, das NIST Cybersecurity Framework oder branchenspezifische Vorgaben (z. B. FINMA-Rundschreiben oder das Datenschutzgesetz DSG) verlangen den Einsatz „anerkannter starker Verschlüsselungsverfahren“. Die Verwendung veralteter Protokolle wie TLS 1.0 oder 1.1 wird dabei als Sicherheitsmangel gewertet werden und führt zu Beanstandungen.

Technische Umsetzung: So aktivieren Sie TLS 1.3 auf Ihrem Webserver

Die Unterstützung von TLS 1.3 lässt sich auf den meisten modernen Webservern mit wenigen Anpassungen umsetzen – vorausgesetzt, die eingesetzte Software ist aktuell:

- Apache: ab Version 2.4.38 mit OpenSSL 1.1.1

- NGINX: ab Version 1.13.0 mit OpenSSL 1.1.1

- Microsoft IIS / Windows Server: ab Windows Server 2022

Um TLS 1.3 zu aktivieren, müssen Sie in der Serverkonfiguration die unterstützten Protokolle entsprechend festlegen.

Bei Apache sieht das in etwa so aus:

apache > SSLProtocol TLSv1.2 TLSv1.3

Bei NGINX kann die Einstellung so erfolgen:

nginx > ssl_protocols TLSv1.2 TLSv1.3;

Stellen Sie sicher, dass auch die verwendete OpenSSL-Bibliothek TLS 1.3 unterstützt. Nach der Aktivierung empfehlen wir, Ihre Konfiguration mit Tools wie Qualys SSL Labs oder openssl s_client zu prüfen.

Hinweis: Auch wenn TLS 1.3 aktiviert ist, unterstützt der Server weiterhin TLS 1.2 – damit bleibt die Kompatibilität mit älteren Clients gewahrt. Wichtig ist jedoch, veraltete und unsichere Protokolle wie TLS 1.0 und 1.1 konsequent zu deaktivieren.

Fazit: Aktualisieren Sie auf TLS 1.3

Die Verwendung der aktuellen Version des TLS-Protokolls, der Version 1.3, ist hinsichtlich Geschwindigkeit bei der Verbindungs-Herstellung den Vorgänger-Versionen überlegen. Auch modernste Verschlüsslungs-Algorithmen – Stichwort "Post Quantum Cryptography (PQC)" – können genutzt werden, wenn TLS 1.3 von Client und Server unterstützt werden. Daher raten wir bei SwissSign allen Zertifikatsverantwortlichen dazu, die neueste Version zu nutzen.