Section générale

Qu’est-ce que TLS 1.3 – et quels sont ses avantages par rapport à la version TLS 1.2?

Le protocole de sécurité «Transport Layer Security» (TLS) pour le chiffrement et l’authentification de la communication avec des serveurs Web ainsi que ses prédécesseurs ont été remaniés à plusieurs reprises au cours des trente dernières années. Il en est actuellement à la version 1.3 – nous vous expliquons ses avantages à le prendre en charge.

En votre qualité d’administrateur système et de responsable de certification, vous mettez régulièrement à jour les certificats SSL/TLS de votre organisation. Peut-être utilisez-vous aussi pour cela les possibilités d’automatisation consistant à obtenir les certificats via le protocole standardisé ACME ou via une API (interface de programmation d’application) basée sur REST. Cette gestion rigoureuse des certificats est indispensable pour proposer à vos clients et parties prenantes une expérience utilisateur sans accroc.

Mais il est également crucial de mettre à jour le serveur Web en ce qui concerne la version du protocole TLS (Transport Layer Security) utilisée. TLS sert à chiffrer la communication entre le client, donc généralement le navigateur, et le serveur (Web). Les versions obsolètes de ce protocole de chiffrement présentent un risque de sécurité. De plus, l’utilisation de la toute dernière version de TLS 1.3 offre d’autres avantages, notamment en matière de latence lors de l’établissement de la connexion.

Résumé

TLS (Transport Layer Security) est le protocole moderne standard pour une communication sécurisée sur le Web – et la version 1.3 présente des avantages évidents par rapport à la version TLS 1.2. La principale différence: TLS 1.3 est plus rapide. Grâce à une connexion établie de façon plus simple (un seul aller-retour au lieu de deux), la latence baisse nettement – ce qui assure un chargement plus rapide des sites Web et une meilleure expérience client. De plus, TLS 1.3 est prêt pour l’avenir avec la prise en charge de la cryptographie post-quantique (PQC), un chiffrement qui résiste même aux futures attaques perpétrées depuis des ordinateurs quantiques. C’est pourquoi il est également important pour votre conformité. Même si TLS 1.2 continue d’être considéré comme sûr dans certaines conditions, SwissSign recommande de prendre en charge TLS 1.3 afin de garantir une sécurité et des performances maximales.

Rappel: qu’est-ce que TLS et quels sont les standards actuels?

Les débuts du protocole TLS remontent aux travaux de recherche des années 1980; il a ensuite été spécifié et utilisé pour le Web dans les années 1990 sous le nom de Secure Socket Layer (SSL).

L’organisme de normalisation Internet Engineering Task Force (IETF) a finalement poursuivi son développement et a normalisé officiellement le protocole sous le nom de Transport Layer Security (TLS).

La version TLS 1.2 a été publiée sous forme de norme en 2008. Cette dernière inclut différentes nouveautés en matière d’algorithmes cryptographiques encore utilisés aujourd’hui.

La norme a de nouveau été mise à jour en 2018. Ainsi, en plus des modifications apportées à la version 1.2, la version TLS 1.3 a également été publiée.

-

TLS, dans sa version 1.3 et sa version précédente 1.2, est considéré comme sûr, et (seules) ces versions devraient être proposées en option par le serveur Web pour communiquer avec le navigateur. La version 1.2 cependant, ne peut être considérée comme sûr uniquement «suites cryptographiques» correctes, à savoir les bonnes combinaisons des algorithmes de cryptographie utilisés.

-

Les versions précédentes SSL 1.0 – 3.0 ainsi que TLS 1.0 et TLS 1.1 sont en revanche devenues obsolètes. Elles sont considérées comme non sûres et ne sont plus prises en charge par les nouvelles versions des navigateurs.

-

Il est donc toujours possible d’utiliser TLS 1.2 en toute sécurité si les prescriptions relatives aux algorithmes cryptographiques sont respectées.

Avantages de TLS 1.3

La question se pose donc de savoir pourquoi prendre en charge la version 1.3 si la version 1.2 précédente permet elle aussi une communication suffisamment sécurisée? En raison de sa plus grande ancienneté, cette version est plus répandue, et la compatibilité avec des clients Web plus anciens est également garantie. Alors, pourquoi prendre en charge la nouvelle version?

TLS 1.3 rend le chiffrement plus rapide

TLS 1.3 redéfinit le handshake.

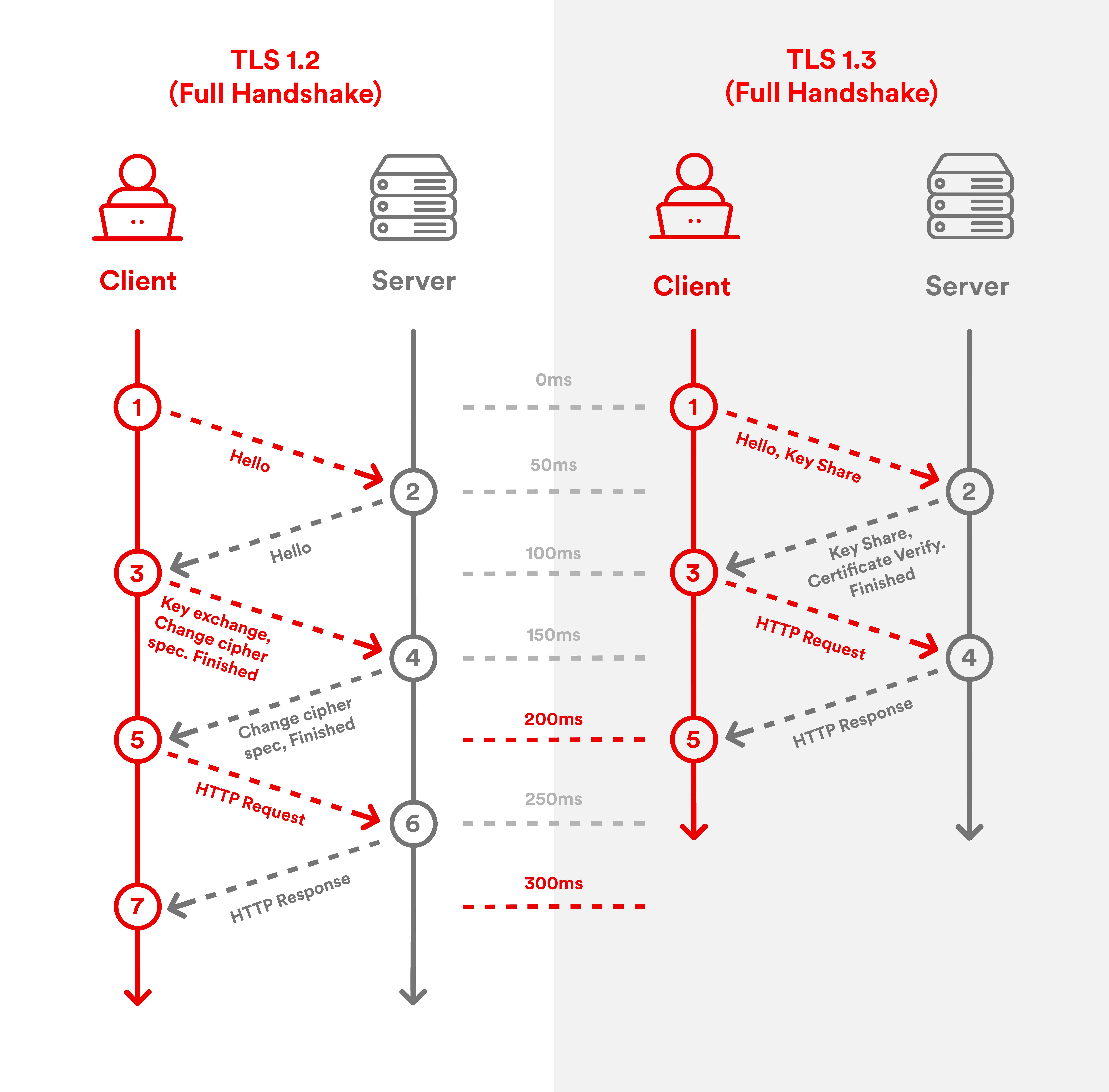

Jusqu’à présent avec TLS 1.2, une «salutation» avait tout d’abord lieu (appelé «ClientHello» et «ServerHello») avant que le client et le serveur n’échangent les paramètres cryptographiques et ne mettent en place le chiffrement, et que les informations souhaitées puissent alors circuler. Un total de quatre messages consécutifs était ainsi échangé: deux demandes du client et deux réponses du serveur. C’est pourquoi on parle ici de deux «allers-retours».

Avec TLS 1.3, la séquence du handshake a été raccourcie et le client envoie au serveur les informations dont ce dernier a besoin en un seul message, et ne reçoit aussi en retour qu’un seul message du serveur. Il n’y a donc qu’un aller-retour, ce qui réduit de moitié le nombre d’étapes pour l’établissement de la connexion TLS. Cette simplification entraîne une réduction significative de la latence, autrement dit une amélioration des performances: le chargement du site Web est clairement plus rapide. Cette amélioration bénéficie aux utilisateurs d’Internet, et Google référence en outre mieux les sites Web dont le chargement est plus rapide.

Les explications ci-dessus traitent de l’établissement de la connexion TLS initiale entre un client et un serveur. Mais comment cela se passe-t-il lors de la reprise d’une connexion TLS? Ici aussi, TLS 1.3 peut réduire la latence grâce à la fonction «zéro aller-retour» (0-RTT) rendue possible dans le protocole. Même si la reprise de la connexion TLS nécessite certes plus que zéro aller-retour, elle fait tout de même l’économie d’un aller-retour par rapport à la méthode traditionnelle.

Chiffrement moderne résistant au quantique

Avec TLS 1.3, vous faites également un grand pas en matière de sécurité des données. Les procédés de chiffrement utilisés jusqu’à présent dans TLS sont sûrs selon le niveau actuel de la technologie. Cependant, l’évolution de ce que l’on appelle l’informatique quantique présente le risque que la communication chiffrée avec la cryptographie à clé publique actuelle puisse être décryptée à l’avenir par un pirate («store now, decrypt later»). Une connexion qui est sûre aujourd’hui pourrait ne plus l’être demain.

C’est pourquoi a été développé un nouveau procédé de chiffrement à clé publique qui ne peut pas être craqué au moyen d’ordinateurs quantiques. Pour ces algorithmes et clés de chiffrement résistants au quantique, on parle alors de «cryptographie post-quantique» (PQC). Une extension de TLS 1.3 permet donc, en plus du chiffrement à clé publique traditionnel, d’utiliser également le chiffrement PQC.

Remarque: dans les procédures TLS modernes, le certificat TLS et la clé publique qu’il contient sont utilisés seulement pour l’authentification et pas pour le chiffrement. Le chiffrement PQC est également possible en cas d’utilisation de certificats qui reposent sur une cryptographie à clé publique traditionnelle.

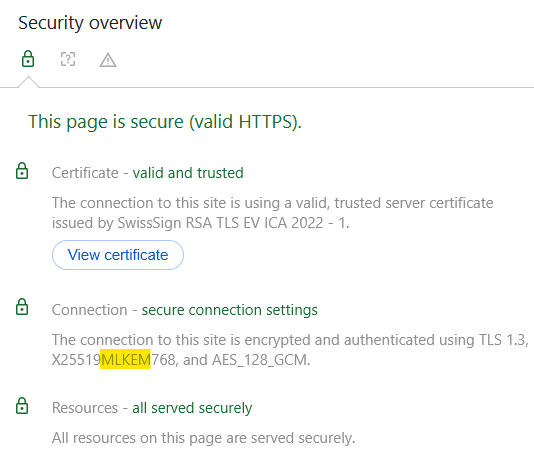

Si vous lisez ce blog sur le serveur Web https://swisssign.com/ et que vous utilisez pour cela un navigateur récent, la connexion est probablement protégée par cryptographie PQC. Si vous utilisez par exemple Google Chrome (version pour ordinateur de bureau), vous pouvez procéder comme suit pour vérifier si la connexion est résistante au quantique: appuyez sur Ctrl+Shift+I (ou Ctrl+Maj+I). Une sous-fenêtre s’ouvre à droite dans le navigateur. Sélectionnez l’onglet «Privacy & Security».

Les indications sur le chiffrement de la connexion figurent à côté des informations sur le certificat TLS SwissSign utilisé. Même si l’indication relative au chiffrement à clé publique «X25519MLKEM768» est tout sauf limpide, la partie «MLKEM» signifie que votre connexion est protégée par un chiffrement moderne résistant au quantique et qu’elle ne pourra pas être déchiffrée par des personnes non autorisées, même à l’avenir. La version de TLS utilisée pour la connexion est également affichée, et cette méthode vous permet aussi de vérifier si les serveurs Web que vous administrez prennent déjà en charge TLS 1.3.

Graphique: capture d’écran d’une connexion TLS avec handshake «hybride», incluant un ML-KEM résistant au quantique.

TLS 1.3 et conformité – un sujet pour les auditeurs

L’utilisation des protocoles de chiffrement actuels tels que TLS 1.3 est non seulement une recommandation purement technique, mais aussi et surtout un sujet pour les contrôles de sécurité informatique et les audits. De nombreux secteurs réglementés tels que la finance ou les assurances, les administrations ou la santé, sont soumis à des exigences strictes en matière de protection des données lors de la transmission.

Les normes comme ISO/CEI 27001, le NIST Cybersecurity Framework ou les prescriptions spécifiques de chaque secteur (p. ex. les circulaires FINMA ou la loi fédérale sur la protection des données LPD) exigent l’utilisation de «procédés de chiffrement forts et reconnus». L’utilisation de protocoles obsolètes tels que TLS 1.0 ou 1.1 constitue à ce titre un manquement à la sécurité et donne lieu à des réclamations.

Mise en œuvre technique: comment activer TLS 1.3 sur votre serveur

Web Il suffit de quelques modifications pour que la version TLS 1.3 soit prise en charge sur la majorité des serveurs Web actuels – à supposer que le logiciel utilisé est à jour:

-

Apache: à partir de la version 2.4.38 avec OpenSSL 1.1.1

-

NGINX: à partir de la version 1.13.0 avec OpenSSL 1.1.1

-

Microsoft IIS / Windows Server: activé par défaut à partir de Windows Server 2022

Pour activer TLS 1.3, vous devez définir en conséquence les protocoles pris en charge dans la configuration du serveur.

Avec Apache, voilà comment cela se présente: apache > SSLProtocol TLSv1.2 TLSv1.3

Pour NGINX, le paramétrage peut être le suivant: nginx > ssl_protocols TLSv1.2 TLSv1.3.

Assurez-vous que la bibliothèque OpenSSL utilisée prenne aussi TLS 1.3 en charge. Après activation, nous vous conseillons de vérifier votre configuration avec des outils comme Qualys SSL Labs ou openssl s_client.

Remarque: même si TLS 1.3 est activé, le serveur continue de prendre en charge TLS 1.2 – la compatibilité avec des clients antérieurs reste donc garantie. Il est cependant important de désactiver systématiquement les protocoles obsolètes tels que TLS 1.0 et 1.1 qui ne sont plus sécurisés.

Conclusion: faites la mise à jour vers TLS 1.3

La version actuelle du protocole TLS, la version 1.3, est supérieure aux versions précédentes en matière de vitesse et d’établissement de la connexion. La prise en charge de TLS 1.3 par le client et le serveur permet même d’utiliser les algorithmes de chiffrement les plus modernes tels que la cryptographie post-quantique (PQC). C’est pourquoi SwissSign invite tous les responsables de certificats à utiliser la toute dernière version.