Hauptbereich

Cybersecurity-Lösungen: Überblick und Tipps

Firewalls, Virenscanner, Zero Trust: Hier finden Sie einen Überblick über bekannte Cybersecurity-Lösungen und spannendes Hintergrundwissen.

Gemäss Bundesamt für Statistik wurden im Jahr 2022 33'345 Straftaten im Bereich der digitalen Kriminalität gemeldet. Zwei Jahre zuvor war diese Zahl mit 24'398 noch um einiges tiefer. Entsprechend werden wirkungsvolle Massnahmen rund um Cybersecurity immer wichtiger. In diesem Artikel finden Sie einen Überblick über bekannte Methoden und spannendes Hintergrundwissen.

Zugriffskontrollen

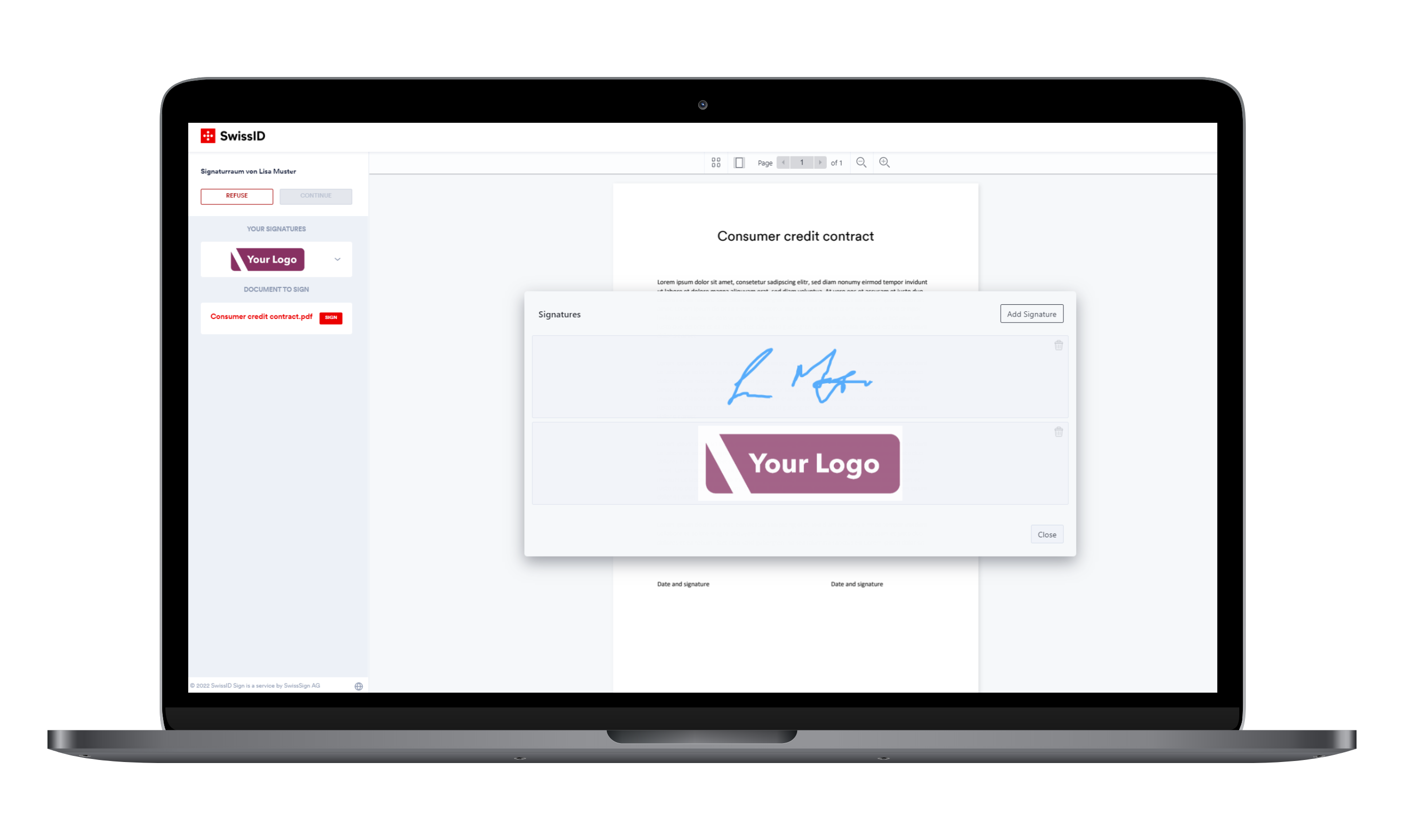

Über Zugriffskontrollen kann gesteuert und überwacht werden, wer auf IT-Ressourcen und Daten zugreifen oder diese nutzen kann. Häufig passiert dies über die Identifizierung und Authentifizierung von Nutzern. Damit soll folgendes sichergestellt werden:

-

Integrität: Daten können nicht unbemerkt verändert werden.

-

Vertraulichkeit: Daten sind nur für autorisierte Benutzer zugänglich.

-

Verfügbarkeit: Daten sind zugänglich, wenn sie benötigt werden.

Diese Massnahme ist meist nicht nur unternehmensintern getrieben, sondern auch notwendig, um die Vorgaben des Bundesgesetzes über den Datenschutz (DSG) oder der Datenschutz-Grundverordnung (DSGVO) einzuhalten. Darin sind verschiedene Grundsätze definiert, welche für die rechtskonforme Bearbeitung von Daten gelten.

Kombiniert werden Zugriffskontrollen häufig mit

-

Zutrittskontrollen: Regelung von physischem Zutritt zu bestimmten Bereichen

-

und Zugangskontrollen: Zugang zu IT-Systemen nur für berechtigte Personen oder Computer

Dabei gibt es verschiedene Modelle. Zugriffsrechte können zum Beispiel einzeln für jeden Benutzer (Discretionary Access Control) oder auf Basis von Benutzerrollen (Role-based Access Control) vergeben werden.

Firewalls

Firewalls schützen vor unerlaubten externen Zugriffen auf eigene Rechner oder Netzwerke. Damit sollen Datenverlust, unbefugter Zugriff auf sensible Daten und das Einschleusen von Malware verhindert werden.

Im Vorfeld werden bestimmte Sicherheitsregeln definiert. Werden diese verletzt, filtert oder blockiert die Firewall die Kommunikation.

Virenscanner / Antivirenprogramme

Virenscanner sollen Computer vor schädlicher Software wie Trojaner oder Spyware schützen. Sobald sie eine Schadsoftware erkennen, blockieren und beseitigen sie diese. Echtzeitscanner sind im Hintergrund ständig aktiv. Sie suchen laufend nach verdächtigen Daten in Programmen, dem Datenverkehr oder dem Arbeitsspeicher. Manuelle Scanner starten ihre Arbeit jeweils zu vordefinierten Zeiten oder sobald der Nutzer sie dazu auffordert. Onlinescanner werden oft zusätzlichen zu anderen Antivirenprogrammen eingesetzt. Sie laden das zu überprüfende Viren-Muster über eine Netzanbindung und haben so Zugriff auf Informationen zu aktuellen Bedrohungen.

Kryptographie

Kryptographische Verfahren sichern die Übermittlung und Speicherung von Informationen. Sie garantieren eines oder mehrere Ziele:

-

Nur Berechtigte können Daten einsehen.

-

Daten lassen sich nicht unbemerkt verändern.

-

Sender und Empfänger lassen sich als Urheber bzw. Ziel des Datentransfers bestätigen.

-

Urheberschaft einer Nachricht lässt sich nachträglich nicht mehr bestreiten.

Damit dies erreicht werden kann, werden sensible Daten verschlüsselt und/oder digital signiert. Diese Verfahren werden zum Beispiel bei der E-Mail-Verschlüsselung und -Signatur via S/MIME-Zertifikat eingesetzt. Ebenso schützen Server-Zertifikate (oft TLS- oder SSL-Zertifikate genannt) die Verbindung zwischen Server und Client mittels Verschlüsselung und Identifikation des Servers gegenüber dem Client.

SwissSign: Zertifikats-Webshop

In unserem Webshop finden Sie SSL-Zertifikate für Server-Anwendungen in den drei Validierungsstufen DV, OV und EV. Ausserdem haben Sie die Wahl zwischen Single-Domain, Wildcard und Multi-Domain. Oder Sie bestellen jetzt Ihr S/MIME-Zertifikat der Validierungsstufe DV.

Weitere Massnahmen für mehr Cybersecurity

-

Sensible Informationen finden: Inventarisieren und klassifizieren Sie Daten und Systeme. So finden Sie heraus, welche Informationen sensibel und somit besonders schützenswert sind.

-

Sicherheitstests: Führen Sie regelmässig Sicherheitstests durch. Sie helfen Ihnen, allfällige Schwachstellen frühzeitig zu finden. Prüfen Sie auch vorhandene Krisenpläne, damit Sie im Ernstfall sofort reagieren können.

-

Schulung: Mitarbeitende können sowohl Risikofaktor als auch wichtige Sicherheitselemente sein. Durch gezielte Schulungen und Awareness Massnahmen verringern Sie das Risiko und stärken die «Human Firewall».

-

Sicherheitssysteme und Software: Achten Sie darauf, die eingesetzten Sicherheitssysteme und Softwares regelmässig zu prüfen und zu aktualisieren. Und installieren Sie vor allem Sicherheitsupdates zeitnah oder noch besser – wo immer möglich – vollautomatisch.

-

Sicherung: Erstellen Sie ein Backup Ihrer Daten. Das kann im Falle eines Totalausfalls der IT-Systeme oder bei Hackerangriffen helfen, den Geschäftsbetrieb aufrecht zu erhalten. Bewahren Sie zudem mindestens ein Monats- oder Quartalsbackup an einem separaten physischen Ort auf. Dies verhindert Datenverlust im Falle einer Katastrophe (Feuer, Wasser o. Ä.) oder einer Infektion des Backup-Systems.

-

Separates WLAN: Richten Sie ein separates WLAN für fremde und private Geräte ein, damit diese keinen Zugriff auf interne Anwendungen und Daten des Unternehmens erhalten.

-

Sichere Passwörter und Mehrfaktor-Authentisierung: Definieren Sie die Anforderungen an Passwörter für Ihre Systeme. Als Grundsatz gilt: Längere Passwörter (>12 Zeichen) bringen mehr Sicherheit als häufiger Wechsel. Verwenden Sie Mehrfaktor-Authentisierung wo immer möglich und prüfen Sie den Einsatz von Passwort-Managern und/oder passwortlosen Anmeldeverfahren wie Passkey.

Was bedeutet Homeoffice für die IT-Sicherheit?

Wenn Mitarbeitende von Zuhause aus arbeiten, nutzen sie dafür ihr eigenes WLAN. Das stellt für das Unternehmen insofern ein Risiko dar, weil es darüber keine Kontrolle hat. Deshalb ist es umso wichtiger, die Verbindung ins Netzwerk des Unternehmens zu schützen. Zum Beispiel über ein Virtual Private Network (VPN). Es ermöglicht eine Ende-zu-Ende verschlüsselte Übertragung von Daten.

Ein weiteres Risiko sind auch private Endgeräte. Vermeiden Sie deren Einsatz falls möglich. Oder stellen Sie zumindest sicher, dass diese mit der IT Ihres Unternehmens abgestimmt sind. Und weisen Sie darauf hin, dass alle Daten im Netzwerk des Unternehmens gespeichert werden sollen und nicht lokal auf dem privaten Endgerät.